Malware è solo un termine che si riferisce a tutti i software che sono stati progettati per scopi dannosi e quindi è impossibile sapere quanti malware ci sono oggi. Una vasta gamma di malware è nota e funzionano tutti in modo diverso. Questi possono prendere il controllo del software e dell'hardware del computer o del dispositivo che sono riusciti a infettare e, in questo modo, possono accedere e mettere a rischio le informazioni dell'utente.

Le aziende che producono software e hardware sono consapevoli dell'esistenza di malware e fanno del loro meglio per impedire ai loro prodotti di avere vulnerabilità che consentono ai malware di accedere ai dati degli utenti, tuttavia, non sempre si ottengono dei risultati di successo. Questo è uno dei motivi principali per cui le aziende distribuiscono aggiornamenti ai loro software costantemente. Tuttavia, è un dato di fatto che ciò che più mette a rischio le informazioni di un utente è l'utente stesso. Questo accade a causa di piccole sviste e tecniche di manipolazione da parte dei criminali informatici.

In questo articolo

Parte 1. Come i Cattivi Usano i Malware per Prendermi di Mira

È impossibile sapere esattamente quanti malware esistono oggi, ma è noto che ci sono solo due mezzi di infezione da malware.

Attraverso internet

È necessario fare attenzione in quanto in una rete pubblica o privata potrebbe essere precedentemente intervenuto un utente malintenzionato, quindi non è consigliato connettersi a reti sconosciute. Inoltre, è noto che il metodo più comune di infezione è attraverso l'inganno o strategie di ingegneria social network che portano le persone a scaricare volontariamente malware, per esempio: tramite allegati di posta elettronica, finestre che pop-up durante la navigazione, o anche siti web contraffatti.

Tramite interazione fisica

Questo può accadere quando una persona collega un dispositivo di archiviazione, in quanto potrebbe essere stato infettato in precedenza e, quando lo si collega al computer, può essere infettato se non esiste un sistema di protezione per prevenirlo. Tuttavia, è importante tenere a mente che i sistemi di sicurezza che proteggono dagli attacchi di software dannoso non sono infallibili. Questi sistemi di sicurezza sono stati progettati sulla base dei milioni di malware che sono stati identificati con successo finora. In altre parole, questi sistemi di sicurezza potrebbero non rilevare una minaccia se si tratta di malware altamente sofisticato. Per questo motivo, è sempre più comune prendere coscienza dei rischi della navigazione in Internet e delle misure precauzionali che possono evitarvi di essere vittime di un attacco.

Parte 2. Come Proteggere il Computer dai Malware

Anche se la sicurezza informatica non è un argomento nuovo, non era mai stato un problema così importante prima d'ora. Le aziende specializzate nella sicurezza informatica hanno riferito che dal 2020 al 2021, il numero di casi di attacchi informatici è aumentato almeno del 600%, con le email che sono all'origine di almeno il 92% di questi casi.

Oggi più che mai, è importante adottare misure di prevenzione. Successivamente, parlerò di alcuni modi per proteggere il computer e le informazioni personali dagli aggressori.

1. Tieniti aggiornato

Secondo i dati raccolti forniti dalle società di sviluppo di sistemi di protezione da malware pare che il 75% delle infezioni si verificano su computer che hanno un sistema di protezione obsoleto. Assicurati che il tuo sistema operativo sia sempre aggiornato.

2. Software Antivirus

Ci sono decine di antivirus che possono aiutare a proteggere il computer. Alcuni di loro sono gratuiti e offrono un elevato livello di protezione, d'altra parte, si può anche scegliere di pagare per un antivirus premium dato che questi di solito offrono ulteriori vantaggi come l'analisi e-mail e la navigazione web assistita.

3. Software Antispyware

Un virus e uno spyware non sono la stessa cosa, ma sono molto simili. La differenza più grande fra spyware ed i virus è che i virus possono riprodursi e possono spargersi da un computer ad un altro mentre lo spyware rimane sul vostro dispositivo. In generale, un antivirus è in grado di rilevarli, ma prima di darlo per scontato, verifica che il tuo antivirus offra protezione contro questo tipo di minaccia.

4. Firewall

Un firewall può essere hardware, software o entrambi allo stesso tempo e monitora il traffico di rete in entrata e in uscita. Questo funge da filtro e decide se consentire o bloccare il traffico in base a un insieme definito di regole di sicurezza, solitamente definite dal sistema operativo. In generale, questa funzione è solitamente attivata e configurata di default, ma è consigliabile controllare che tutto sia in ordine.

5. Scegli password efficaci

Secondo i dati raccolti da un'azienda specializzata nell'offerta di servizi di sicurezza informatica, citano che il 77% delle persone ammette di utilizzare password deboli, il 56% afferma di non cambiare mai le proprie password e il 42,7% degli utenti utilizza la stessa password per tutto.

Una password complessa non è una che ha caratteri non alfanumerici. Una password complessa è essenzialmente una password lunga. Gli esperti raccomandano di usare frasi come password in quanto hanno grandi quantità di lettere e sono più facili da memorizzare per l'utente.

6. Usa un'autenticazione migliore

L'autenticazione degli utenti esiste da più di vent'anni. L'autenticazione è fondamentalmente un secondo filtro e consiste nel confermare che la persona che ha inserito una password è autorizzata a possedere tale password. Ci sono almeno tre diversi tipi:

Autenticazione tramite conoscenza: basata su informazioni che solo l'utente conosce. Domande chiave come: dove sei nato, il nome del tuo animale domestico, o dove hai studiato.

Autenticazione di appartenenza: basata su qualcosa che l'utente possiede. Per esempio: Usare uno smartphone, uno smartwatch o un generatore di chiavi.

Autenticazione per caratteristiche: basata su alcune caratteristiche fisiche dell'utente. Per esempio un sistema biometrico.

7. Attento a cosa clicchi

Chiunque si è imbattuto in un annuncio che appare dal nulla e invita a cliccare. È chiaro che questi tipi di minacce sono sempre meno frequenti poiché i browser stessi bloccano questo tipo di interazione. Ma comunque. Avete mai smesso di guardare la parte inferiore del browser? Quando passi il cursore su un elemento cliccabile come un pulsante o un link, mostra l'indirizzo dove ti reindirizzerà senza la necessità di cliccare. Questa è una pratica noiosa ma molto importante, in quanto è uno dei modi più efficaci per evitare di essere vittima di spoofing.

Ad esempio "www.google.com" è un indirizzo ufficiale e sicuro, mentre "www.gooogle.com" o "www.gogle.com" sono errati e questo potrebbe indicare che si tratta di un sito web contraffatto. Prima di fare clic su un link o su un pulsante, verifica che il sito in cui ti porterà sia sicuro e ben scritto passandoci sopra.

8. Acquista in sicurezza

Al giorno d'oggi è molto comune fare acquisti su Internet. Di solito è molto facile, veloce e sicuro. Tuttavia, è necessario assicurarsi che il sito in cui si acquista sia sicuro. Ricordati di controllare che il nome di dominio web sia scritto bene e presta attenzione al prefisso.

HTTP: l'acronimo HTTP si riferisce a un protocollo di trasferimento ipertestuale. In altre parole, HTTP è un protocollo di comunicazione che permette il trasferimento di informazioni su Internet.

HTTPS: D'altra parte, HTTPS utilizza una combinazione di due protocolli di comunicazione (HTTP + SSL) che rende qualsiasi tipo di informazione trasmessa sulla rete crittografata.

Questo significa che se una pagina ha il protocollo HTTPS è sicura?

No. Il protocollo HTTPS garantisce solo che il contenuto viaggi cifrato. Questo non garantisce che il server che raccoglie i dati sia affidabile né garantisce che queste informazioni non possano essere intercettate, garantisce solo che viaggerà criptato e quindi, se intercettato sarebbe un'informazione incomprensibile e indecifrabile.

9. Fai attenzione a quello che condividi

Ricorda che la caratteristica più pericolosa di un virus è che può facilmente replicare e infettare tutti i tipi di file. La maggior parte degli antivirus esegue la scansione di tutti i documenti inviati e ricevuti per evitare questo tipo di problemi. Anche così, è consigliabile eseguire l'analisi manualmente per assicurarsi che questo processo sia stato eseguito prima di inviare o aprire un file.

10. Esegui il backup del computer

Anche seguendo tutte queste misure di prevenzione, è importante eseguire il backup delle informazioni sporadicamente. Un malware può danneggiare irreversibilmente l'integrità del tuo sistema operativo e persino il tuo hardware.

11. Rispondi alle violazioni dei dati

Sulla base delle informazioni raccolte dalle principali società di sicurezza informatica negli Stati Uniti d'America. I due motivi principali per la violazione dei dati sono la negligenza degli utenti che volontariamente espongono le loro informazioni e gli errori di gestione dei dati di terze parti.

Si può dire che la violazione dei dati è una cosa comune quindi, basta semplicemente proteggere i file più importanti crittografandoli. In questo modo, se vengono filtrati, rimarranno inaccessibili all'attaccante.

Parte 3. Come Proteggere i File con PDFelement

PDFelement è uno strumento professionale di gestione dei file e il suo principale vantaggio in termini di sicurezza è che ha la capacità di proteggere i file attraverso password e firme digitali, oltre a fornire molti altri strumenti di gestione che favoriscono tutti i tipi di utenti.

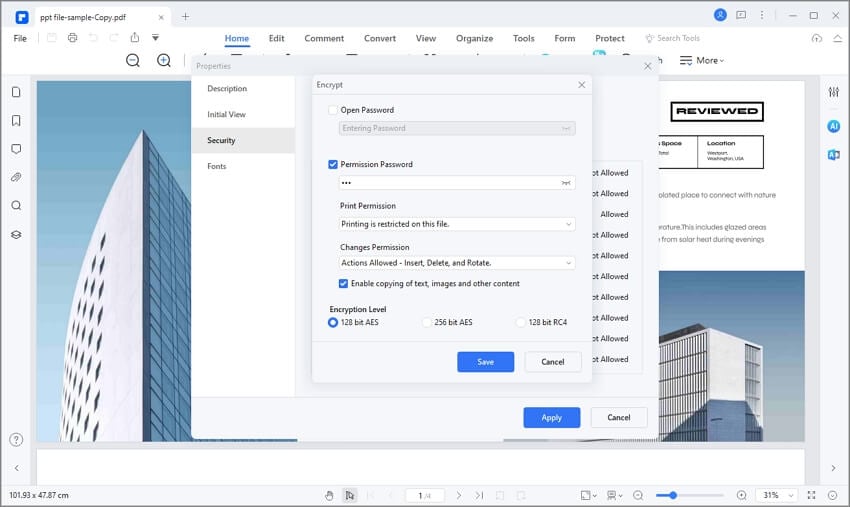

1. Password e Permessi

Una Password protegge i file e vi permetterà di limitare la lettura di chi non è autorizzato a visualizzare il contenuto, inoltre, è possibile offrire un permesso selettivo in modo che possano solo fare stampe. Le informazioni all'interno saranno criptate fino a quando non verrà inserita la password corretta.

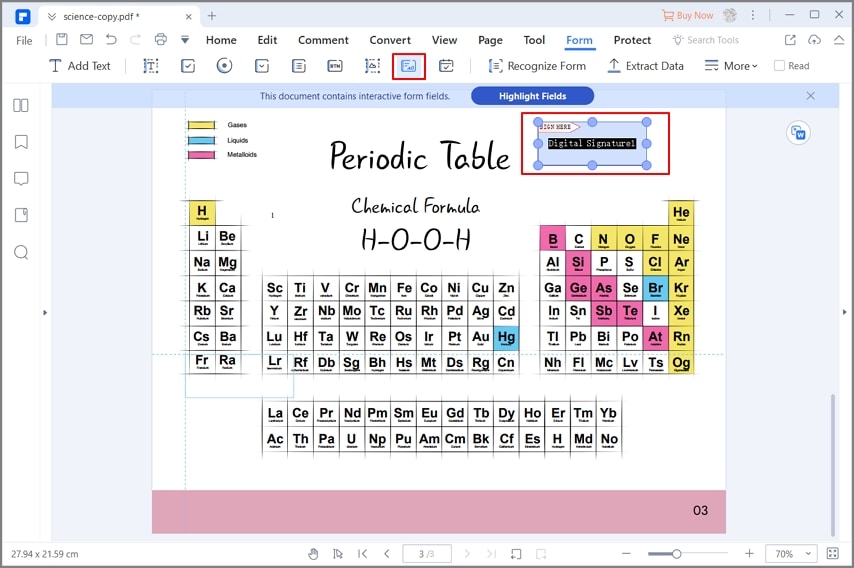

2. Firma Digitale

Come ho detto in precedenza, la ragione più comune per le violazioni dei dati oggi è l'invio di e-mail, principalmente in ambienti di lavoro. Questo perché la maggior parte delle aziende distribuiscono newsletter e notifiche attraverso questo mezzo. PDFelement offre uno strumento di gestione online per i file con cui è possibile memorizzare e condividere i file. Le informazioni viaggiano, vengono memorizzate e riprodotte in modo cifrato. Inoltre, offre alcuni strumenti che facilitano la distribuzione dei file in un ambiente sicuro e controllato.

Ad esempio: nelle aziende, è molto comune inviare lo stesso documento a tutte le persone in un reparto solo allo scopo di segnalare o raccogliere firme. Con PDFelement, questo compito diventa estremamente facile.

Closing Words

La sicurezza è una questione molto importante. Si stima che più di 80.000 cyber-attacchi si verificano ogni giorno all'anno. Per questo motivo, è di vitale importanza non abbassare la guardia, mantenere i sistemi aggiornati, eseguire il backup delle informazioni e proteggerle in caso di possibili violazioni. Idealmente, non si dovrebbe mai essere una vittima di un cyber-attacco, ma purtroppo, non si è sempre al sicuro. Fortunatamente, usando PDFelement per crittografare i tuoi file, puoi proteggere te stesso e il tuo team allo stesso tempo con grande facilità.

100% sicuro | Senza pubblicità |

100% sicuro | Senza pubblicità |